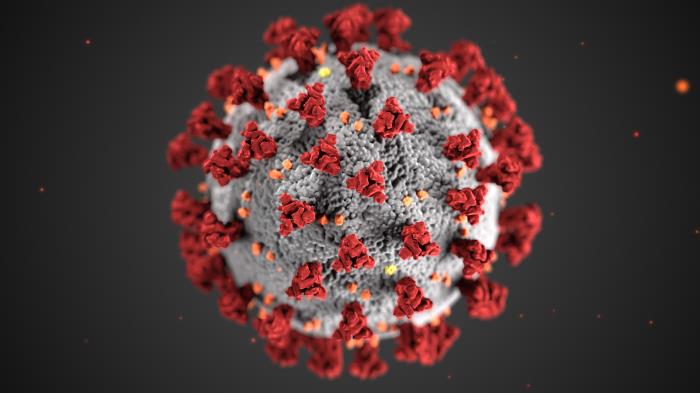

Oh, un virus !

Petit rappel : que sont les virus informatiques ?

On utilise généralement le terme de virus pour désigner certains types de programmes informatiques, généralement malveillants. Leur particularité est de reproduire le fonctionnement des virus biologiques :

- Ils s’introduisent dans l’organisme infecté : ici, l’ordinateur, ou plus précisément son système d’exploitation, de la même manière que les « vrais » virus s’introduisent dans une cellule vivante.

- Ils se reproduisent, pour se disséminer et infecter d’autres organismes (ordinateurs en l’occurrence).

- Ils produisent (ou non) des effets indésirables.

La contamination :

Le virus, pour fonctionner, va devoir s’introduire dans le système. On suppose que l’ordinateur est par défaut, sain et exempt de virus. Pour « l’infecter », le virus va devoir utiliser une « porte d’entrée ». Sur un ordinateur classique, on peut citer les périphériques amovibles (lecteurs de disquettes, CD, DVD ou Blu-ray, mais aussi les clés USB ou cartes mémoires), et les connexions réseau, voire série, Bluetooth ou USB. La première conclusion à en tirer, c’est que, si votre ordinateur n’est relié à rien d’autre que son alimentation électrique et qu’il n’a pas de connexion sans fil, il ne risque rien… Certains en avaient adopté cette voie et s’étaient dotés de deux ordinateurs par personne : l’un connecté à Internet, l’autre déconnecté pour les tâches administratives…

Dans notre monde connecté, avec de plus en plus d’usages en réseau, voire des comptabilités en ligne et la dématérialisation des services, cette approche n’est plus tenable. De toute façon, elle demandait la plupart du temps de transférer des documents d’un ordinateur à l’autre par un support amovible, et le risque revenait quand même sur les machines déconnectées.

Mais ce n’est pas parce qu’un virus a été copié sur le disque dur de votre ordinateur que celui-ci est infecté ! Les virus sont des programmes, ou des portions de programmes : pour qu’ils fonctionnent, il faut qu’ils soient exécutés : Il faut les lancer. Si le virus est contenu dans un fichier, il s’agit d’un programme exécutable (.com, .exe le plus souvent, mais la liste complète est plus longue : .pif, .scr, .lnk, etc…), et il va falloir inciter l’utilisateur à cliquer dessus, ou le placer à un endroit où il sera exécuté au prochain démarrage (l’ancien dossier « démarrage » du menu « Démarrer », par exemple), le rajouter dans une liste de fichiers exécutés automatiquement (autorun.inf des supports amovibles, sections « run » de la base de registre…), ou l’inscrire sur les secteurs d’amorçage des disques, pour exécution à l’allumage de la machine, avant le système. Le fonctionnement peut être évidemment bien plus retord : le virus peut être du « code » rajouté à un programme existant, qui continuera d’effectuer ce pour quoi il a été conçu, mais lancera également le virus.

L’imagination au pouvoir : pour inciter l’utilisateur à lancer le programme, le créateur n’aura aucune limite : noms de programmes aguicheurs promettant la gratuité (« crack » en tout genre, ou autre « key generator »).

Parfois, l’action de l’utilisateur n’est pas nécessaire : le virus utilise (exploite) une faille de sécurité d’un composant du système d’exploitation, ou d’un programme utilisateur, qui lui permet de s’exécuter automatiquement dans certaines circonstances.

La réplication :

Une fois le programme lancé, il peut ne rien se passer… de visible ! Car il vaux mieux ne pas se faire remarquer, pour se répliquer discrètement : se recopier sur tous les supports amovibles qui passent, s’envoyer par mail.

Ce n’est pas toujours le cas non plus, la diffusion pouvant être réalisée par un processus différent, la machine infectée ne servant pas à la réplication.

Les effets :

Certains virus peuvent ne rien faire : « Proof of concept » : le développeur s’est fait plaisir et a créé son bout de code qui fonctionne, il a prouvé son ingéniosité, il est content… Il existe des « kits » pour créer des virus, à la portée de ceux que l’on pourra qualifier de « script kiddie« .

D’autres voudront signer leur œuvre, et se contenteront d’afficher un message une ou plusieurs fois… Mais, même à ce stade, rien n’est complètement anodin :

- Les processus lancés consomment des ressources (puissance de calcul, mémoire) et peuvent plus ou moins perturber le fonctionnement de l’ordinateur (ralentissement en particulier, si l’activité du programme indésirable est importante. Si, sur l’ordinateur individuel, certains virus peuvent passer inaperçus, leurs effet conjugué peut être dramatique. Imaginons un virus qui se réplique par mail : si, sur le PC contaminé on constate un léger ralentissement, sur les serveur de messagerie, l’effet peut être dramatique et les mettre à genoux devant une telle augmentation du trafic (x2, x10…).

- Comme tout programme, il peut provoquer des effets non prévus : certains virus se faisaient remarquer en perturbant le fonctionnement de la souris, d’autres car ils désactivaient l’accès au lecteur de CD/DVD.

- Dans certains cas, le virus va essayer de rester discret pour retarder la détection, mais va utiliser toute la puissance de votre ordinateur à son profit, pour créer de la Cryptomonaie, par exemple, ou pour participer à une attaque par « déni de service« .

- Mais certains sont franchement malveillants et peuvent tôt ou tard lancer l’action programmée, qui peut aller jusqu’à l’encryptage ou l’effacement des données.

Arrêtons-nous un instant sur cette variété de virus : les « cryptolockers » ou « rançongiciels ». Si pendant des années, les virus se sont contentés de s’afficher ou de créer quelques dégâts, l’avènement des monnaies virtuelles, qui permettent plus ou moins de garder l’anonymat, a conduit à la prolifération de cette nouvelle variété. Le principe est très simple : le virus encrypte tout ou partie du contenu puis affiche un message avec les instructions pour payer et recevoir la clé de décryptage. Il va sans dire que céder et payer ne garantie aucunement de recevoir la clé, mais finance à coup sûr les malfaisant et les encourage à recommencer.

Que faire pour se protéger ?

- Disposer en permanence de sauvegardes récentes, avec un historique et toujours une version déconnectée, et si possible, hors site.

- Limiter les risques d’introduction d’un virus dans le système :

- Ne pas connecter de support amovible inconnu à son ordinateur (clé USB, carte mémoire, DVD…).

- Ne pas télécharger de programme « pour essayer », limiter toute installation non indispensable.

- Limiter les risques d’exploitation d’une faille de sécurité en maintenant autant que possible à jour, non seulement le système (Windows, Linux…), mais aussi les programmes.

- Utiliser un antivirus à jour. Ceci n’arrive qu’en quatrième position, car c’est la moins importante et la moins efficace des mesures à prendre. Les antivirus utilisent tous aujourd’hui une base de signatures avec laquelle ils comparent tout ce qu’ils analysent. Ces bases sont mises à jour par les éditeurs, et, fatalement, un jour ou l’autre, vous risquez d’être confronté à une nouvelle variante absente des bases. Ils ont beau compléter leurs analyse par une observations des comportements, ils risquent tous un jour de se faire déborder. Mieux vaut un utilisateur paranoïaque et suspicieux, avec une bonne sauvegarde, mais sans antivirus, plutôt qu’un utilisateur inconscient avec le meilleur antivirus. Et, pour le commun des mortels, nul besoin de produit exotique fort cher, l’antivirus intégré à Windows (Defender) tient largement la comparaison avec les produits commerciaux.

Un petit mot sur les antivirus commerciaux fournis avec les ordinateurs : ce sont souvent des offres « gratuites » quelques semaines. Ces versions sont installées d’origine sur les PC, et vont vous proposer ensuite un abonnement. Leur présence désactive l’antivirus intégré à Windows (Defender). Si vous souscrivez, tout vas bien (sauf pour vos finances). Mais si vous ne comptez pas souscrire, pensez à les désinstaller d’emblée : je trouve régulièrement des Pc avec ce genre de produit installé, sans licence, donc plus mis à jour, oublié depuis des mois. Le résultat est pire que de ne rien avoir : si vous n’avez pas d’antivirus tiers, vous avez Microsoft Defender, donc vous en avez un a jour. Avec un autre antivirus avec abonnement expiré, vous êtes plus exposés.